2014年开始,360集团布局汽车网络安全,已发现网络漏洞数百个,覆盖多家车企、多款车型。360集团凭借多年的网络安全经验,不仅发布了车载网络安全评估工具,还参与了相关国家标准和行业标准的制定,为降低汽车网络安全风险做出了贡献。

360政企安全车联网安全研究院院长闫敏瑞发表“智能网联车联网安全攻防实践”主题演讲,分网络安全现状、红队(攻击者)视角、攻防实践三部分展开。以下是发言摘要:

360政企安全车联网安全研究院院长闫敏瑞

网络安全现状

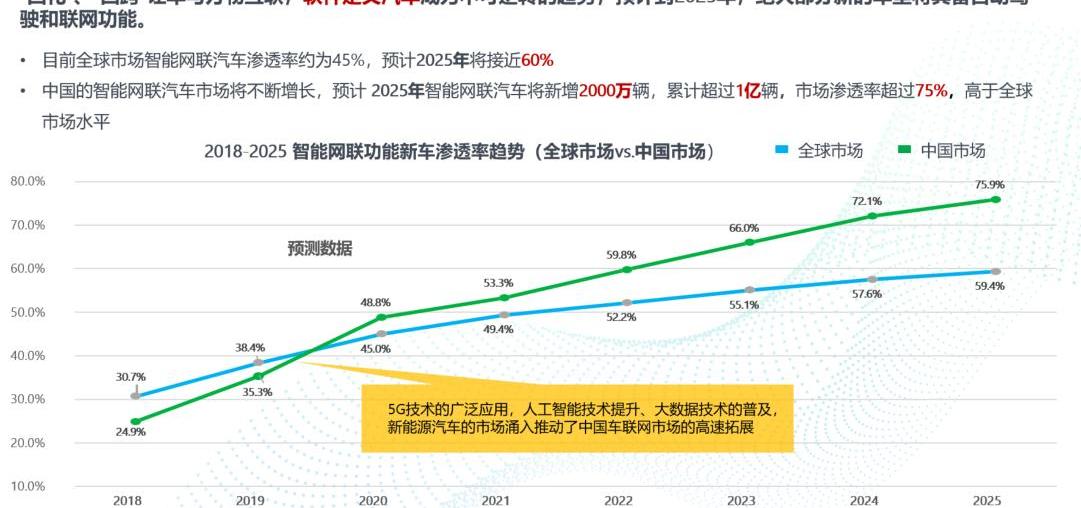

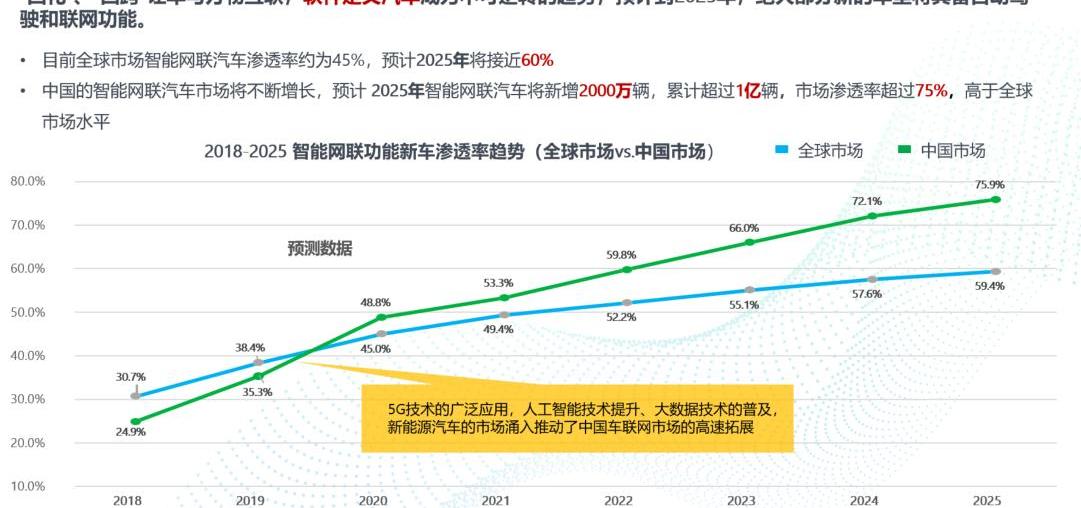

大家好,我们将从攻击者的角度和红队的角度来看汽车网络安全的现状,以及如何做一些攻防练习。“四化”“四跨越”让汽车与万物互联,软件定义汽车成为不可逆转的趋势。目前智能网联汽车在全球市场的渗透率约为45%,预计2025年将接近60%。与此同时,中国智能网联汽车市场将继续增长。预计2025年智能网联汽车新增2000万辆,合计超过1亿辆,市场渗透率超过75%,高于全球市场水平。

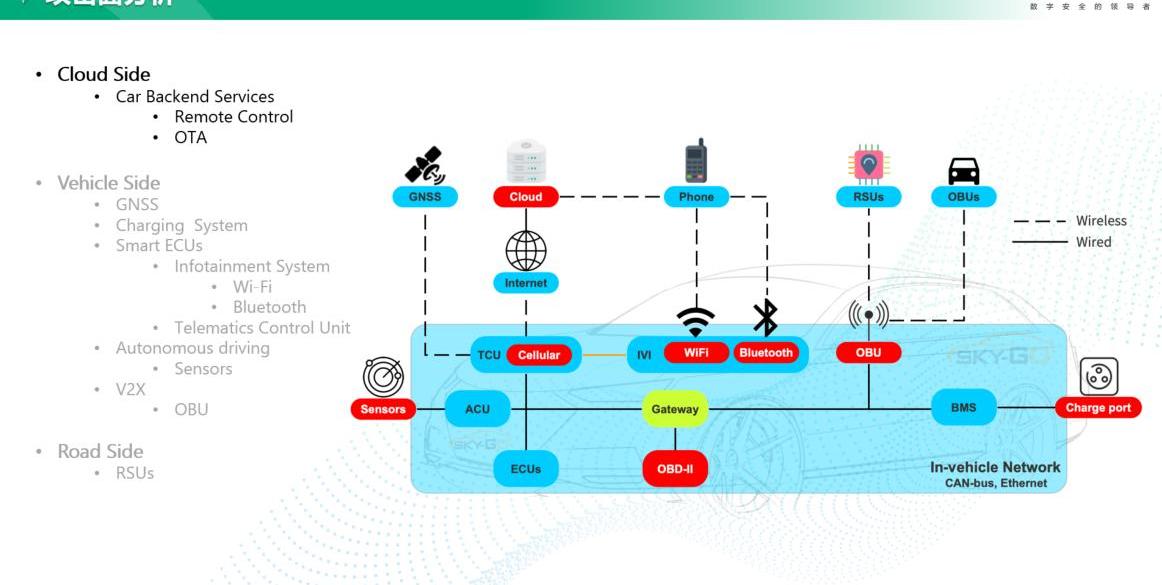

在智能网联的趋势下,车载T-BOX、IVI系统、OBU车载设备等外部端口的增加,也给汽车带来了更多的网络安全隐患。目前网络安全事件逐年增多,我们能了解到的只是冰山一角。与互联网相比,车联网打破了虚拟世界和物理世界的界限,会更多地影响人身安全和社会安全,造成经济损失,甚至影响国家安全。

图片来源:360政企安全集团颜敏瑞

红队(攻击者)视角

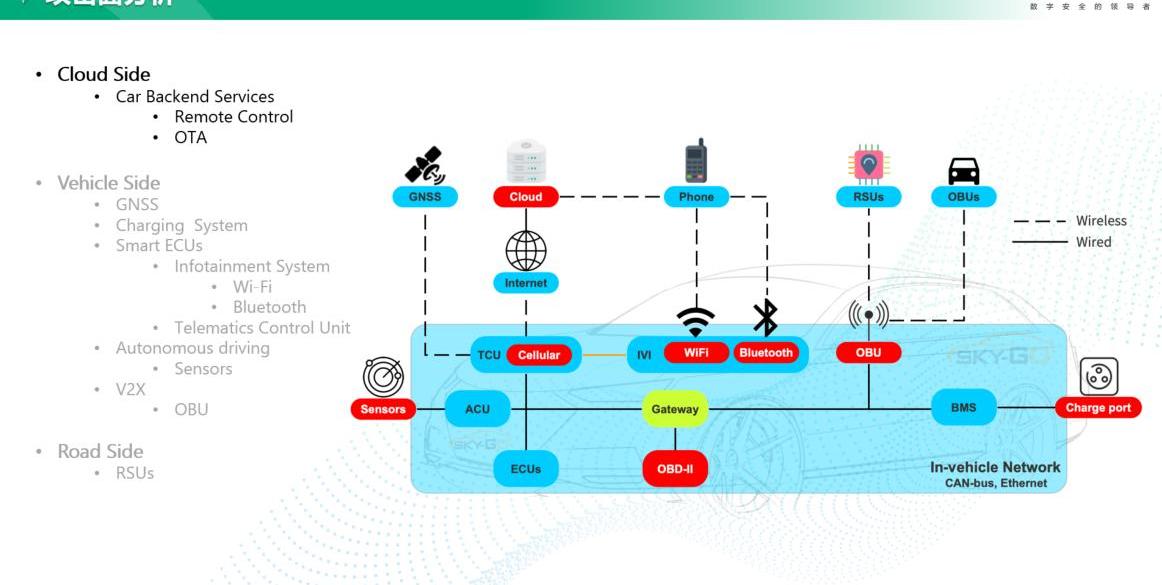

接下来,我们从红队的角度来谈谈安全:攻击者首先会针对车联网的整个架构,分析具体的攻击面,建立更好的攻击路径。接下来他将主要从云、车、路三个方面进攻。云一般指TSP(远程信息服务提供商),包括CP(内容提供商)/SP(服务提供商)。黑客从云端入手,主要攻击远程控制,比如通过OTA功能发出自己的病或木马,实现对车辆的远程控制,这也是网络攻击的传统方案。

第二个是汽车端功能,这是一个新兴的网络安全领域,但许多IOT攻击也可以应用于汽车端。360团队正逐渐从IOT的网络安全转向汽车的网络安全领域。比如充电,车载智能ECU,车载娱乐系统,远程通信模块。大多数车载娱乐系统基于Android和Linux系统,黑客可以利用传统安全的经验攻击无线通信。此外,黑客还会对汽车充电口、汽车OBU等功能发起攻击。第三块是路边,也是很多黑客会关注的内容。

图片来源:360政企安全集团颜敏瑞

从攻击者的角度构建攻击链接,需要考虑哪些端口可以入侵系统。为了达到远程控制汽车或者远程窃听的目的,需要构建一个攻击链路,从wifi、蓝牙入侵到车载娱乐系统,再到车载网络,最后到一个执行器。值得注意的是,黑客还可以从充电桩等外部接口切入。

除了车、云和路,我们还需要关注后端网络。目前,国内大部分车企走APN网络。很多车企使用后忽视内部网络安全……PN专线,并且从车端的sim卡直接连接到车公司的内网,没有任何接入限制,甚至可以直接接入办公网络。国外车企和国内车企对这一块的理解不同。国外大部分专车服务都会在公网上部署双向证书认证。

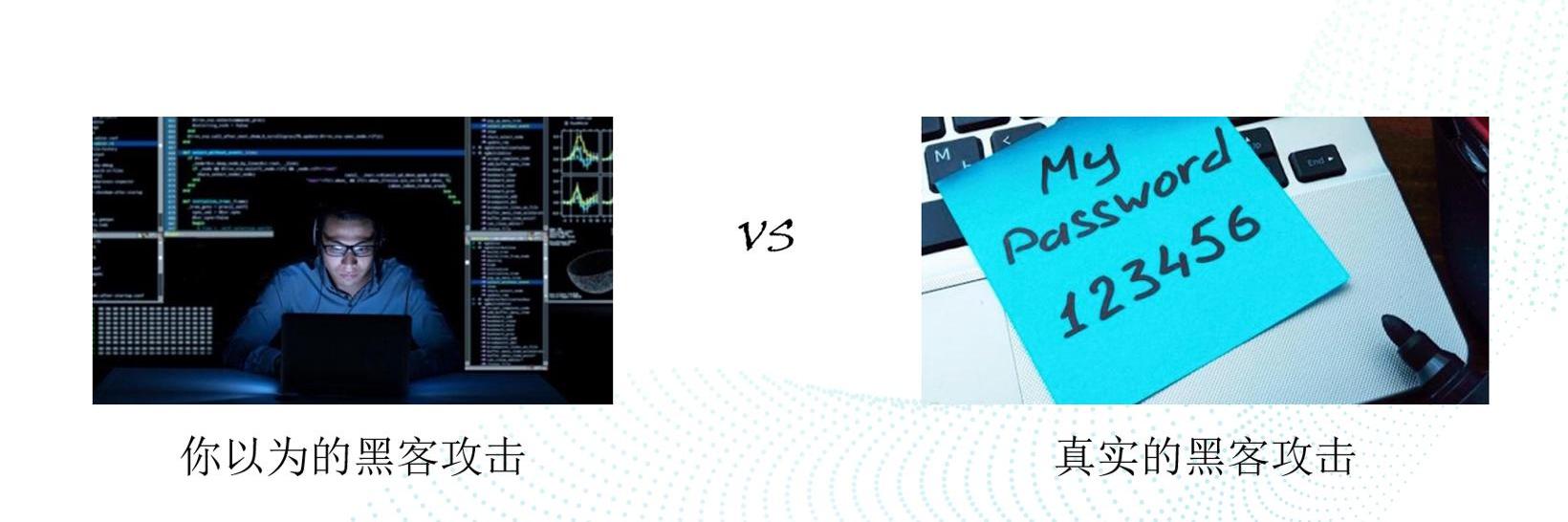

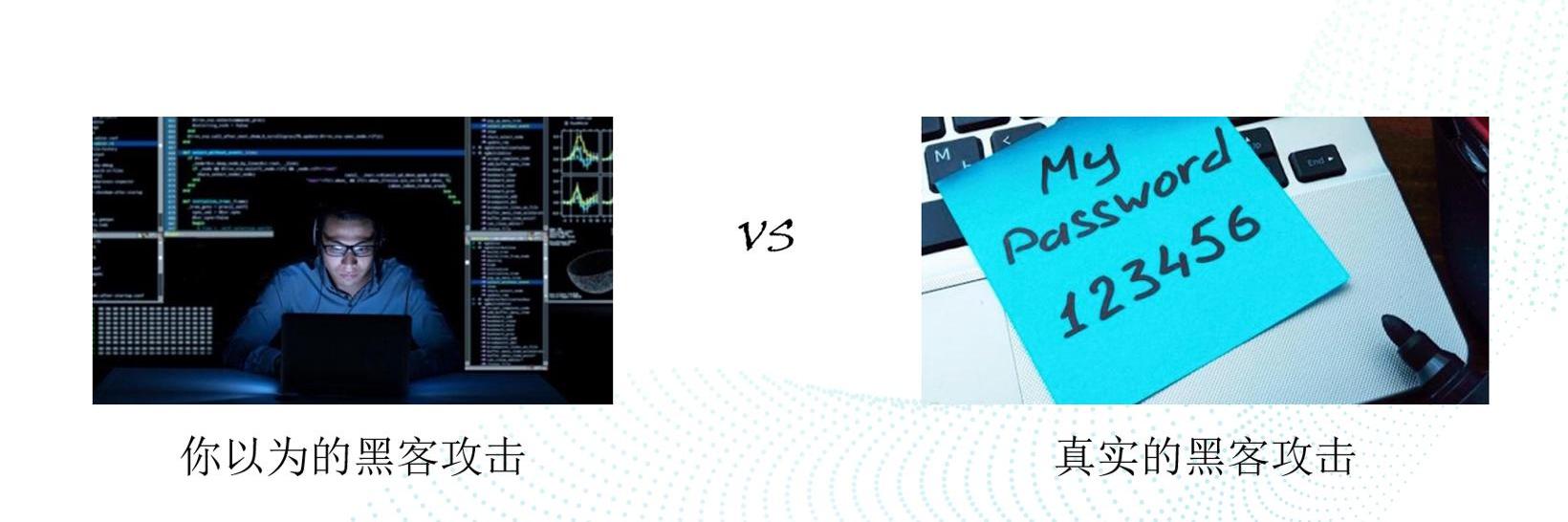

接下来分享黑客最喜欢攻击的两点。一个是云平台。我们看到很多云平台都有问题:采用非常简单的访问密码。所以,云平台是黑客方便的入口。还有一点就是VPN。很多公司的VPN没有经过两个因素的认证,很多密码非常简单。有些内部员工直接把VPN的描述文件发到图书馆,甚至可以查到网络上默认密码是什么。

图片来源:360政企安全集团颜敏瑞

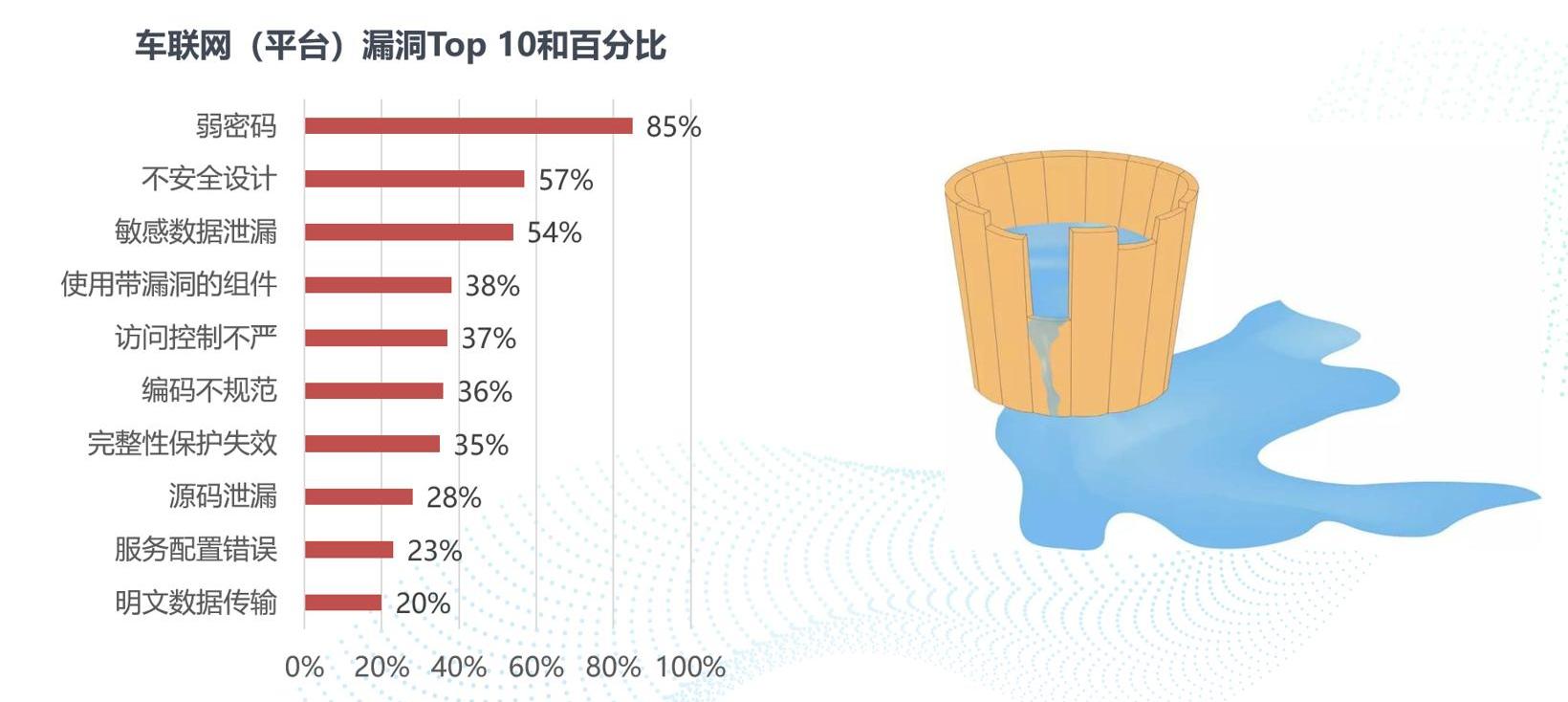

作为企业,要做好所有的安全边界。而黑客只需要找一个点来攻击,这就是水桶效应。攻守双方的投入和收益是非常不对等的。对于传统黑客来说,他们已经熟悉了基本的内核系统,比如wifi、蓝牙和蜂窝网络。传统黑客研究的比较深,每年在国际信息安全会议上都能看到各种漏洞的分享。

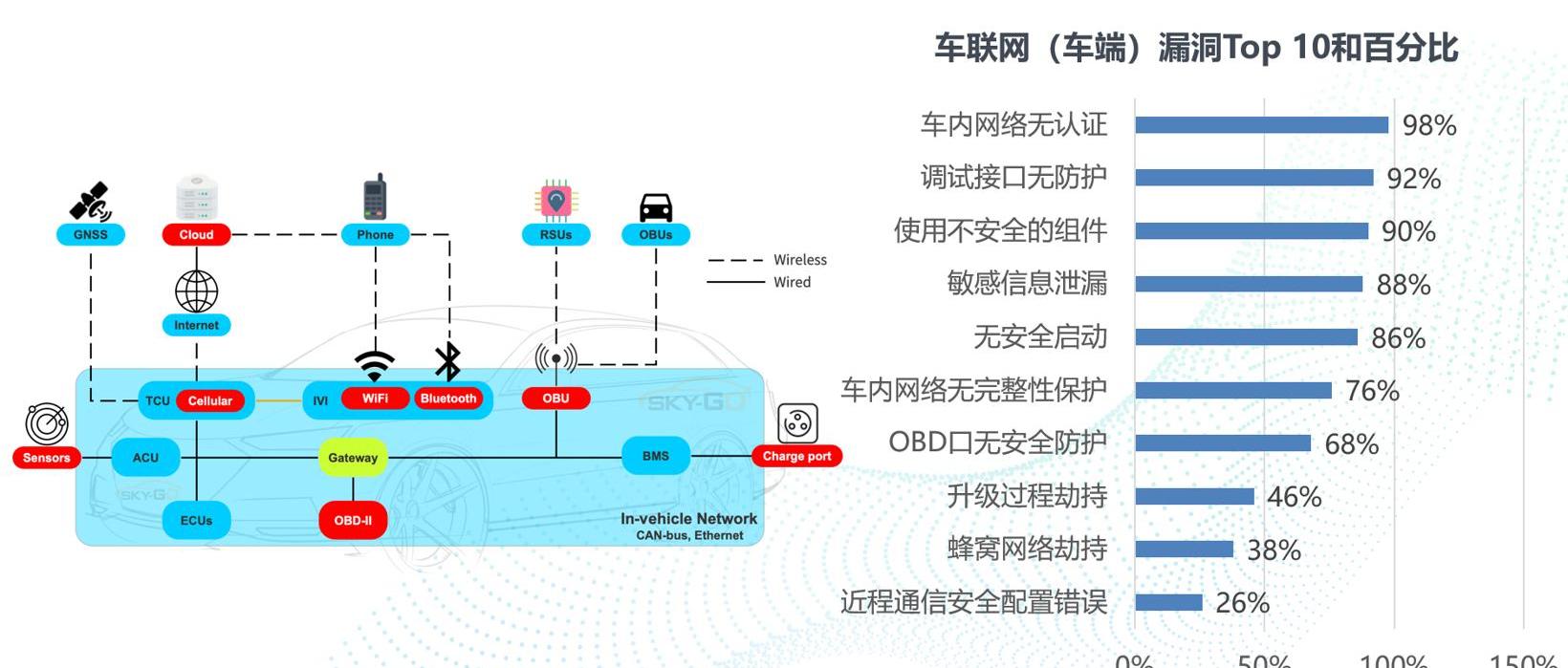

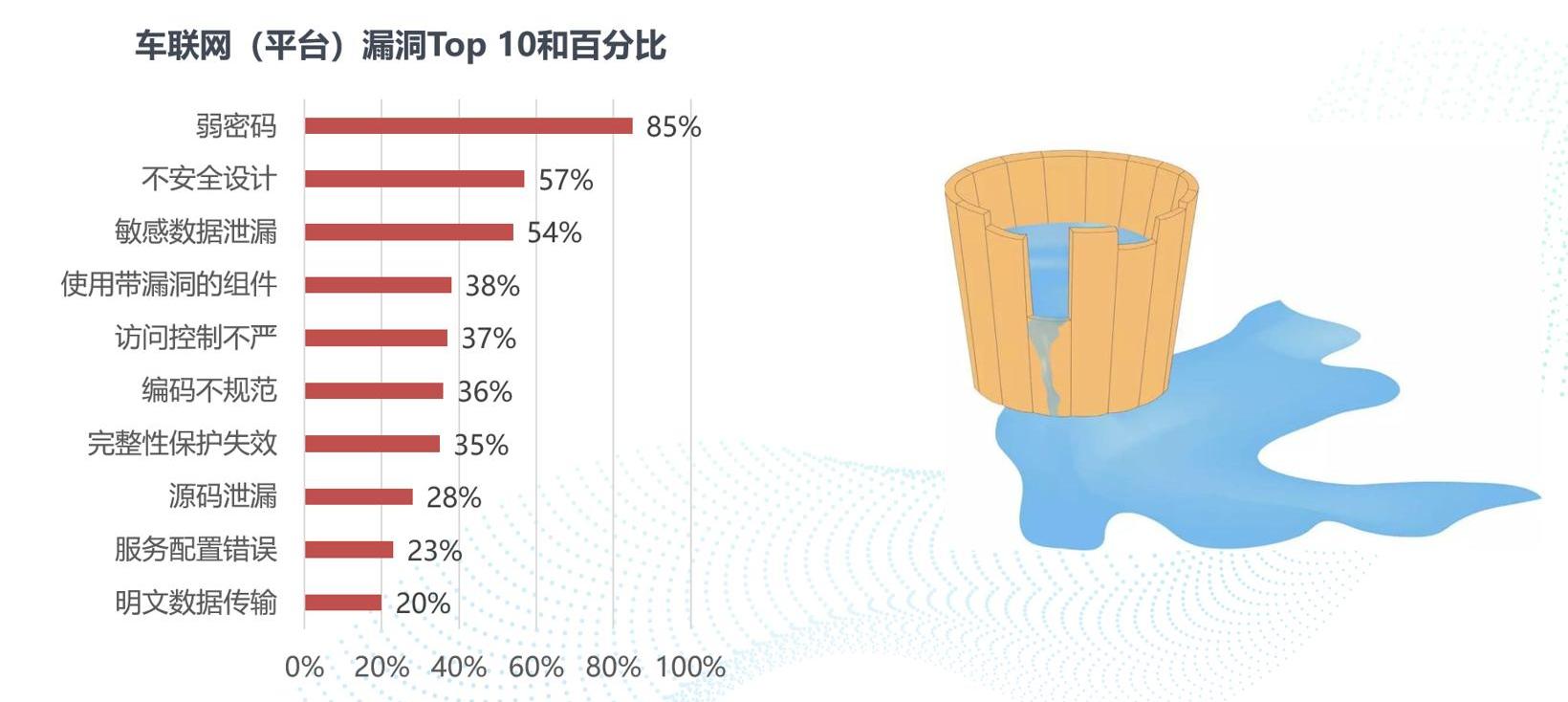

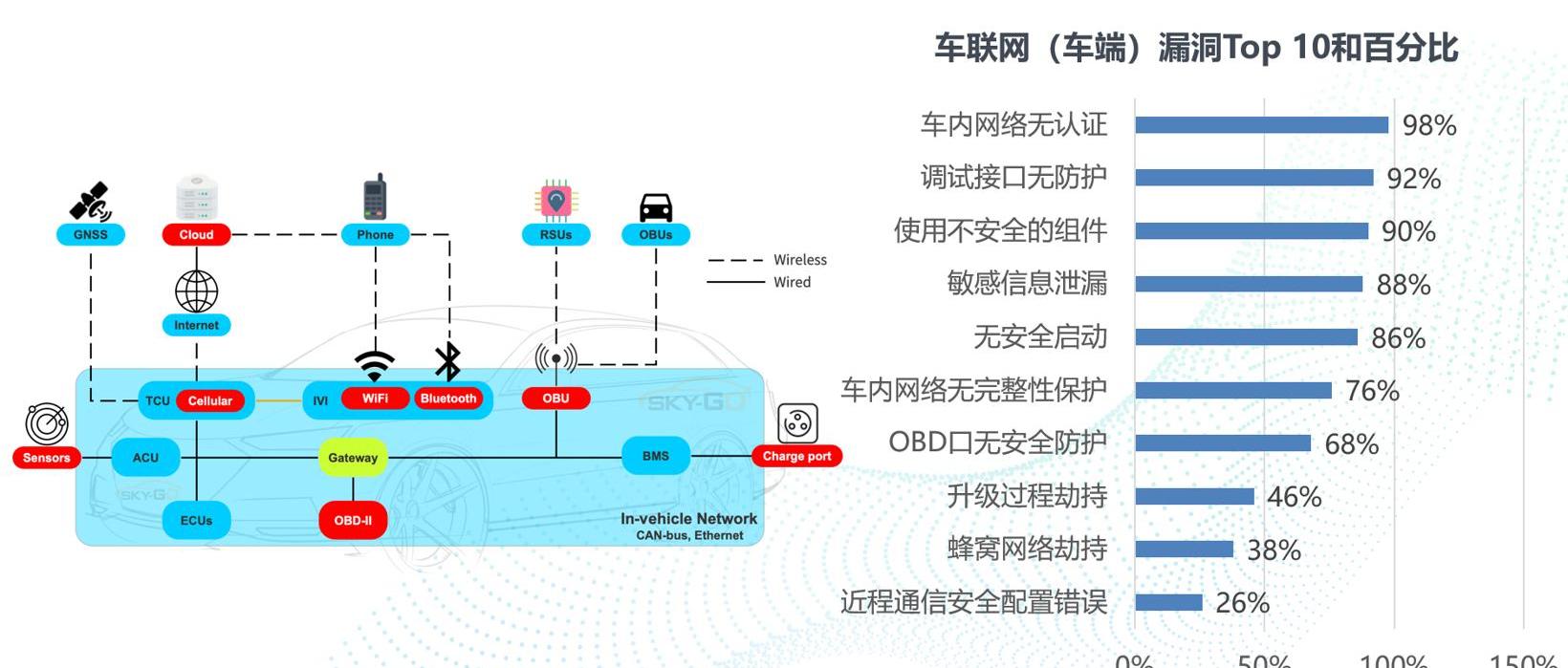

下图是360团队之前统计的车联网安全漏洞,占比最大的是弱认证和无认证。因为传统汽车一开始没有外接功能,没有考虑网络安全认证,密码复杂度低。但是随着汽车外部接口的增加,尤其是连接车载以太网后,这些必要的安全认证就需要考虑了。

图片来源:360政企安全集团颜敏瑞

其次,调试接口没有保护,使用了不安全的组件。黑客可以通过一些组件的漏洞获得权限,进行进一步的攻击。此外,敏感信息的泄露也需要注意,更多体现在配置文件的泄露,可能是后端URL、IP、认证证书、ECU间通信证书的泄露。还有升级进程劫持。传统的方式是通过app store把APK包换成自己的,植入病。还有蜂窝网络劫持。一些汽车公司的汽车控制功能是通过蜂窝网络传输的。然后,联合基站和黑客,就可以发短信劫持,直接控制车门开关,甚至启动引擎。

图片来源:360政企安全集团颜敏瑞

现在来说说红队,这是恶意攻击者的目的。与传统网络安全领域相比,汽车网络安全领域的攻击者具有更高的启动成本。然后我们需要考虑攻击者为什么愿意攻击汽车。其实在车联网安全领域,敲诈钱财的价值不大。相比之下,利用隐私可以撬动更大的价值。通过攻击知名品牌汽车,结合汽车上的录音设备,获取商业秘密,并在二级市场变现。

站在蓝队的角度,也就是防守方,首先预算投入肯定有限。因为现在网络安全只是车企满足合规需求,帮助车型上市,这是底线需求。其次,一些企业可能有更好的想法,或者豪华品牌汽车可能会投入更多的资金来提高网络安全能力。

相比较而言,红队有组织,有背景,能量大,能做的事情更多。输出大小也主要基于不同的用途。高杠杆,面临高风险,但也能产生高回报。蓝队的基本需求是合规,这本身会增加成本,但不一定会增加销量。对于蓝队来说,进攻者是看不见的敌人。他可能来自云、汽车或供应链。一般来说,子公司、汽车网络和生态网络……车企涉及的ks可能成为攻击者的入侵面。

目前,车企的主要安全措施是将传统的IT防御搬到车上。还有一个时间窗问题。假设我们发现一个漏洞,事后追溯响应,协调供应商,测试修复方案能否实现,这样修复后会有一个3-7天的时间窗口,留给黑客更多的攻击时间。

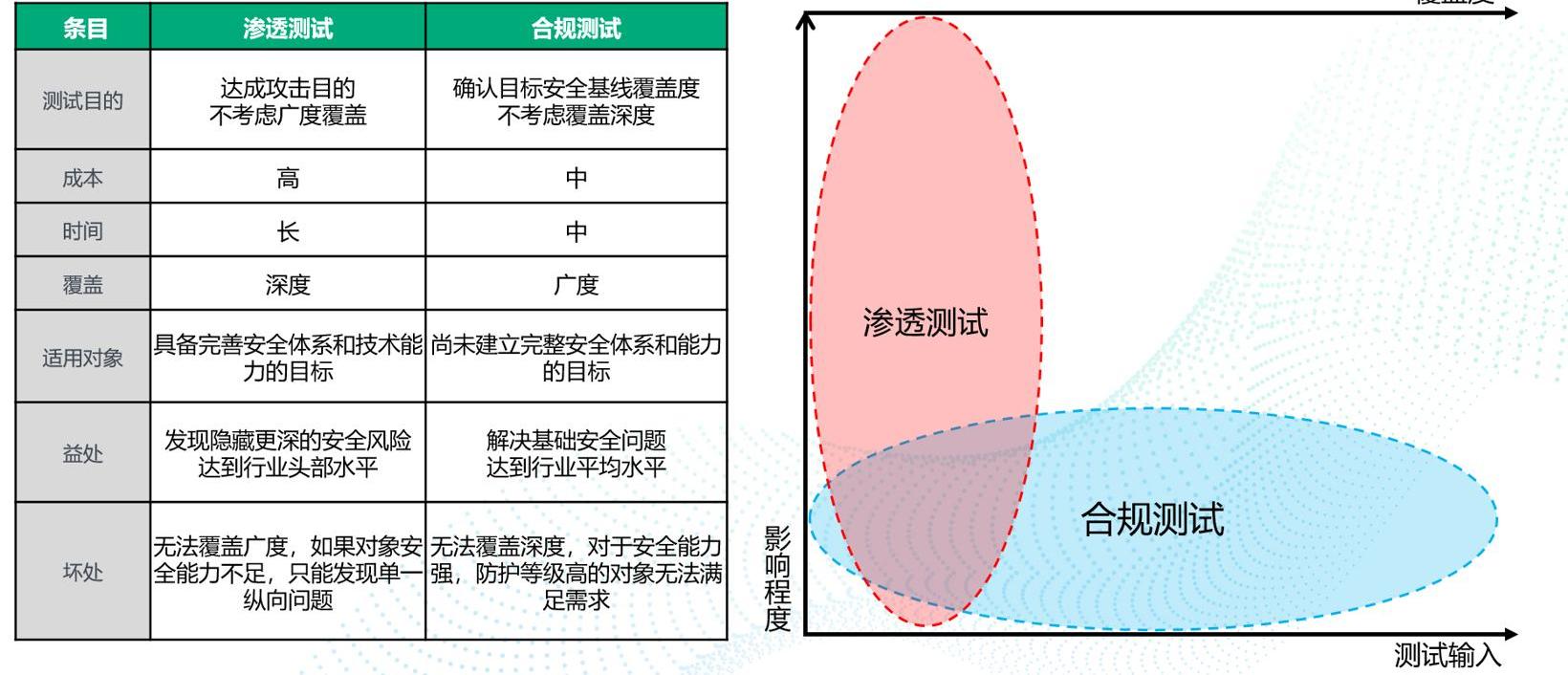

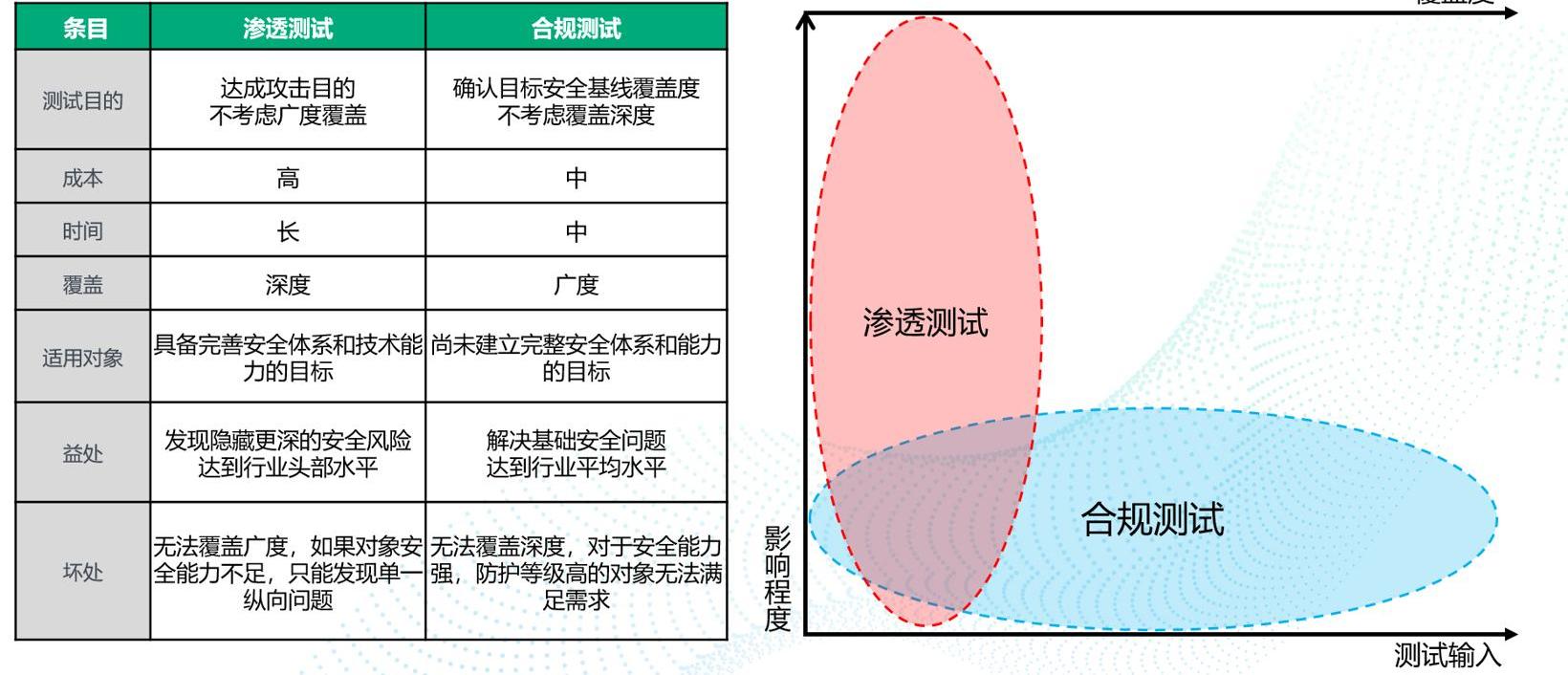

就行业而言,很多企业提出了渗透测试的服务要求,但实际上连合规的基本要求都没有达到。这里简单介绍一下符合性测试和渗透测试,它们的目的是相似的。第一,测试系统强调覆盖,作为蓝队要覆盖整个区域。但是作为进攻方和红队,他们做的是渗透,不需要全覆盖。所以渗透测试并不那么适合网络安全还处于初级阶段的企业。

图片来源:360政企安全集团颜敏瑞

车企大多使用VSOC,其数据输入来源是基于已有知识的输入,可能是黑IP和域名的输入,都属于已有知识。但是,在汽车网络攻击的实践中,攻击者会做一个离线,使这个包无法传输。简单来说,黑客的攻击手段不一定是基于现有的知识,也不会使用公共工具进行攻击。事实上,要防御这些攻击,必须在黑客试图攻击时及早发现。

进攻和防守练习

360团队从2014年开始做车联网安全。当时发现了600多个安全漏洞,覆盖了已经上路的2000多万辆车。现在360集团已经提供了差不多210万次访问的网络安全运营平台。基于大量的研究成果,360会申请一些专利,参与汽车信息安全标准的制定,参加顶级的国际信息安全会议,甚至参与一些国家项目,每年都会发布一些技术报告和白皮书。

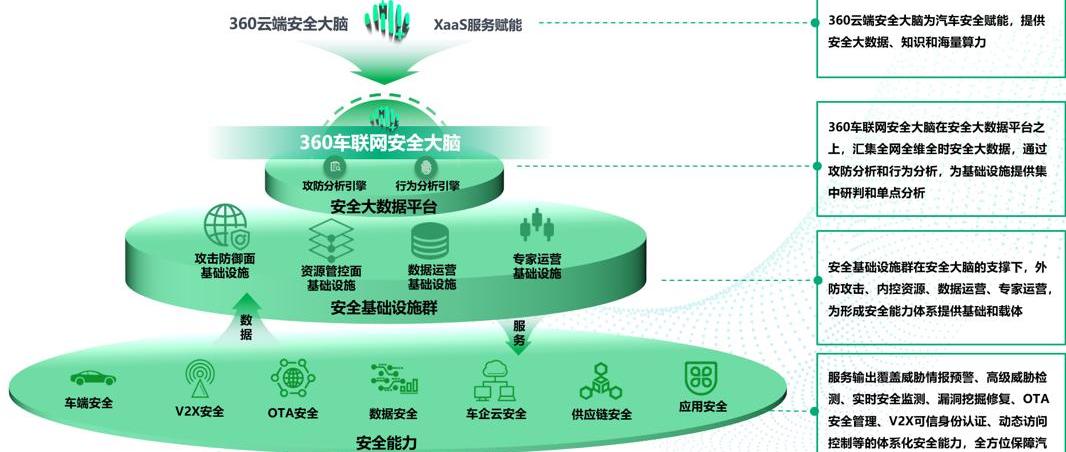

基于特征的攻击检测,其实并没有太大的意义。360做的更多的是基于整体业务和上下文关联的模型检测,可以帮助企业更早的发现一些攻击企图,为应急响应留下足够的时间窗口。

因为360主要是安全公司,这一块也有很多安全大数据。基于这些数据,我们可以找到一些固定的攻击模式,比如初始管理,横向移动进入内网,然后找到最终目标。整个攻击的链接模式非常固定,所以我们可以基于360集团提供的安全数据库,发现黑客在车/云平台上的潜在攻击行为。

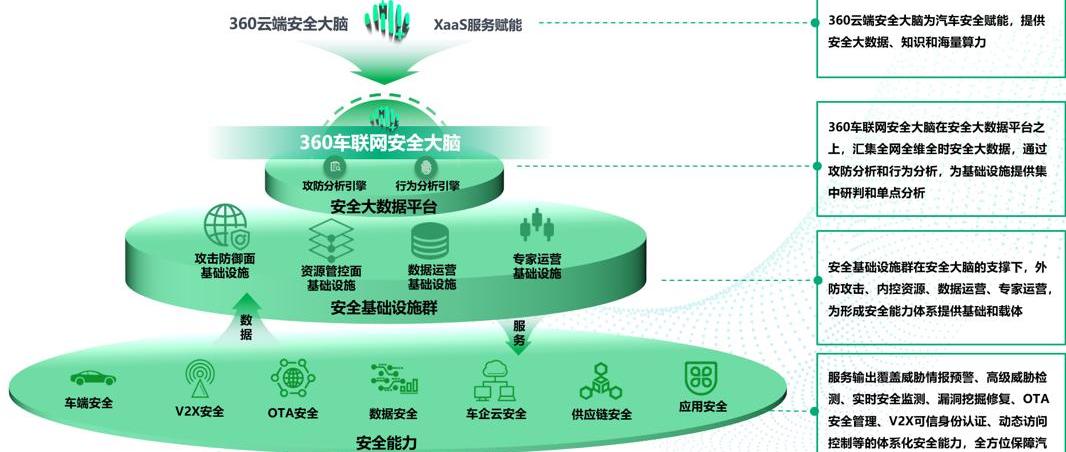

图片来源:360政企安全集团颜敏瑞

360安全大脑可以为车企提供整体解决方案:包括车端、云端、路侧安全、OTA升级安全等等。虽然大多数人认为数据安全更多的体现在管理制度和技术手段上,但是需要注意的是,网络安全是一个水桶效应。只要有一点出了问题,整个防御体系就功亏一篑。

比如这次网络安全演练,有的企业甚至不知道自己的资产在哪里,不知道自己经营了什么业务,但是不知道服务器在哪里,所有权和经营权在哪里。这是一个非常明显的问题。第二是一些安全人员的缺乏,检测和防御手段的缺乏。其他的是业务系统的安全设计和对内部和外部威胁的感知。比如有些企业会更注重边界安全,缺乏对内部数据流的观察。

总的来说,汽车的整体安全设计是对网络安全人员能力的极大考验,尤其是在起步阶段,所有的安全边界都要考虑:从整车到结构到零部件,再到零部件中的每一项资产,整个业务逻辑会涉及哪些点都要考虑,这就需要有经验的团队深入到具体的技术细节中去。这就是我的分享,谢谢。

(以上内容来自主题演讲《智能网联车联网……360政企安全车联网安全研究院院长闫敏瑞在2022年8月25日由Gaspar主办的2022中国汽车信息安全与功能安全大会上发表的《安全攻防实践》。)2014年开始,360集团布局汽车网络安全,已发现网络漏洞数百个,覆盖多家车企和各种车型。360集团凭借多年的网络安全经验,不仅发布了车载网络安全评估工具,还参与了相关国家标准和行业标准的制定,为降低汽车网络安全风险做出了贡献。

360政企安全车联网安全研究院院长闫敏瑞发表“智能网联车联网安全攻防实践”主题演讲,分网络安全现状、红队(攻击者)视角、攻防实践三部分展开。以下是发言摘要:

360政企安全车联网安全研究院院长闫敏瑞

网络安全现状

大家好,我们将从攻击者的角度和红队的角度来看汽车网络安全的现状,以及如何做一些攻防练习。“四化”“四跨越”让汽车与万物互联,软件定义汽车成为不可逆转的趋势。目前智能网联汽车在全球市场的渗透率约为45%,预计2025年将接近60%。与此同时,中国智能网联汽车市场将继续增长。预计2025年智能网联汽车新增2000万辆,合计超过1亿辆,市场渗透率超过75%,高于全球市场水平。

在智能网联的趋势下,车载T-BOX、IVI系统、OBU车载设备等外部端口的增加,也给汽车带来了更多的网络安全隐患。目前网络安全事件逐年增多,我们能了解到的只是冰山一角。与互联网相比,车联网打破了虚拟世界和物理世界的界限,会更多地影响人身安全和社会安全,造成经济损失,甚至影响国家安全。

图片来源:360政企安全集团颜敏瑞

红队(攻击者)视角

接下来,我们从红队的角度来谈谈安全:攻击者首先会针对车联网的整个架构,分析具体的攻击面,建立更好的攻击路径。接下来他将主要从云、车、路三个方面进攻。云一般指TSP(远程信息服务提供商),包括CP(内容提供商)/SP(服务提供商)。黑客从云端入手,主要攻击远程控制,比如通过OTA功能发出自己的病或木马,实现对车辆的远程控制,这也是网络攻击的传统方案。

第二个是汽车端功能,这是一个新兴的网络安全领域,但许多IOT攻击也可以应用于汽车端。360团队正逐渐从IOT的网络安全转向汽车的网络安全领域。比如充电,车载智能ECU,车载娱乐系统,远程通信模块。大多数车载娱乐系统基于Android和Linux系统,黑客可以利用传统安全的经验攻击无线通信。此外,黑客还会对汽车充电口、汽车OBU等功能发起攻击。第三块是路边,也是很多黑客会关注的内容。

图片来源:360政企安全集团颜敏瑞

从攻击者的角度构建攻击链接,需要考虑哪些端口可以入侵系统。为了达到远程控制汽车或者远程窃听的目的,需要构建一个攻击链路,从wifi、蓝牙入侵到车载娱乐系统,再到车载网络,最后到一个执行器。值得注意的是,黑客也可以砍……n来自充电桩等外部接口。

除了车、云和路,我们还需要关注后端网络。目前,国内大部分车企走APN网络。很多车企在使用APN专线后忽略了内部网络安全,从车端的sim卡直接连接到车企内网,没有任何接入限制,甚至可以直接接入办公网络。国外车企和国内车企对这一块的理解不同。国外大部分专车服务都会在公网上部署双向证书认证。

接下来分享黑客最喜欢攻击的两点。一个是云平台。我们看到很多云平台都有问题:采用非常简单的访问密码。所以,云平台是黑客方便的入口。还有一点就是VPN。很多公司的VPN没有经过两个因素的认证,很多密码非常简单。有些内部员工直接把VPN的描述文件发到图书馆,甚至可以查到网络上默认密码是什么。

图片来源:360政企安全集团颜敏瑞

作为企业,要做好所有的安全边界。而黑客只需要找一个点来攻击,这就是水桶效应。攻守双方的投入和收益是非常不对等的。对于传统黑客来说,他们已经熟悉了基本的内核系统,比如wifi、蓝牙和蜂窝网络。传统黑客研究的比较深,每年在国际信息安全会议上都能看到各种漏洞的分享。

下图是360团队之前统计的车联网安全漏洞,占比最大的是弱认证和无认证。因为传统汽车一开始没有外接功能,没有考虑网络安全认证,密码复杂度低。但是随着汽车外部接口的增加,尤其是连接车载以太网后,这些必要的安全认证就需要考虑了。

图片来源:360政企安全集团颜敏瑞

其次,调试接口没有保护,使用了不安全的组件。黑客可以通过一些组件的漏洞获得权限,进行进一步的攻击。此外,敏感信息的泄露也需要注意,更多体现在配置文件的泄露,可能是后端URL、IP、认证证书、ECU间通信证书的泄露。还有升级进程劫持。传统的方式是通过app store把APK包换成自己的,植入病。还有蜂窝网络劫持。一些汽车公司的汽车控制功能是通过蜂窝网络传输的。然后,联合基站和黑客,就可以发短信劫持,直接控制车门开关,甚至启动引擎。

图片来源:360政企安全集团颜敏瑞

现在来说说红队,这是恶意攻击者的目的。与传统网络安全领域相比,汽车网络安全领域的攻击者具有更高的启动成本。然后我们需要考虑攻击者为什么愿意攻击汽车。其实在车联网安全领域,敲诈钱财的价值不大。相比之下,利用隐私可以撬动更大的价值。通过攻击知名品牌汽车,结合汽车上的录音设备,获取商业秘密,并在二级市场变现。

站在蓝队的角度,也就是防守方,首先预算投入肯定有限。因为现在网络安全只是车企满足合规需求,帮助车型上市,这是底线需求。其次,一些企业可能有更好的想法,或者豪华品牌汽车可能会投入更多的资金来提高网络安全能力。

相比较而言,红队有组织,有背景,能量大,能做的事情更多。输出大小也主要基于不同的用途。高杠杆,面临高风险,但也能产生高回报。蓝队的基本要求是……mpliance,这本身会增加成本,但不一定会增加销量。对于蓝队来说,进攻者是看不见的敌人。他可能来自云、汽车或供应链。一般来说,车企涉及的子公司、车联网、生态网都有可能成为攻击者的入侵面。

目前,车企的主要安全措施是将传统的IT防御搬到车上。还有一个时间窗问题。假设我们发现一个漏洞,事后追溯响应,协调供应商,测试修复方案能否实现,这样修复后会有一个3-7天的时间窗口,留给黑客更多的攻击时间。

就行业而言,很多企业提出了渗透测试的服务要求,但实际上连合规的基本要求都没有达到。这里简单介绍一下符合性测试和渗透测试,它们的目的是相似的。第一,测试系统强调覆盖,作为蓝队要覆盖整个区域。但是作为进攻方和红队,他们做的是渗透,不需要全覆盖。所以渗透测试并不那么适合网络安全还处于初级阶段的企业。

图片来源:360政企安全集团颜敏瑞

车企大多使用VSOC,其数据输入来源是基于已有知识的输入,可能是黑IP和域名的输入,都属于已有知识。但是,在汽车网络攻击的实践中,攻击者会做一个离线,使这个包无法传输。简单来说,黑客的攻击手段不一定是基于现有的知识,也不会使用公共工具进行攻击。事实上,要防御这些攻击,必须在黑客试图攻击时及早发现。

进攻和防守练习

360团队从2014年开始做车联网安全。当时发现了600多个安全漏洞,覆盖了已经上路的2000多万辆车。现在360集团已经提供了差不多210万次访问的网络安全运营平台。基于大量的研究成果,360会申请一些专利,参与汽车信息安全标准的制定,参加顶级的国际信息安全会议,甚至参与一些国家项目,每年都会发布一些技术报告和白皮书。

基于特征的攻击检测,其实并没有太大的意义。360做的更多的是基于整体业务和上下文关联的模型检测,可以帮助企业更早的发现一些攻击企图,为应急响应留下足够的时间窗口。

因为360主要是安全公司,这一块也有很多安全大数据。基于这些数据,我们可以找到一些固定的攻击模式,比如初始管理,横向移动进入内网,然后找到最终目标。整个攻击的链接模式非常固定,所以我们可以基于360集团提供的安全数据库,发现黑客在车/云平台上的潜在攻击行为。

图片来源:360政企安全集团颜敏瑞

360安全大脑可以为车企提供整体解决方案:包括车端、云端、路侧安全、OTA升级安全等等。虽然大多数人认为数据安全更多的体现在管理制度和技术手段上,但是需要注意的是,网络安全是一个水桶效应。只要有一点出了问题,整个防御体系就功亏一篑。

比如这次网络安全演练,有的企业甚至不知道自己的资产在哪里,不知道自己经营了什么业务,但是不知道服务器在哪里,所有权和经营权在哪里。这是一个非常明显的问题。第二是一些安全人员的缺乏,检测和防御手段的缺乏。其他的是业务系统的安全设计和对内部和外部威胁的感知。比如有些企业会更注重边界安全,缺乏对内部数据流的观察。

总的来说,汽车的整体安全设计是对网络安全人员能力的极大考验,尤其是在起步阶段,要考虑所有的安全边界:从整车到结构到零部件,再到零部件中的每一项资产,以及wh……点会涉及到整个业务逻辑都要考虑,这就需要一个有经验的团队深入到具体的技术细节中去。这就是我的分享,谢谢。

(以上内容来自360政企安全车联网安全研究院院长闫敏瑞在2022年8月25日由Gaspar主办的2022中国汽车信息安全与功能安全大会上发表的《智能网联汽车网络安全攻防实践》主题演讲。)

日前,据国内媒体报道,动力电池制造商中创新航在通过港交所聆讯后,已经开始就其20亿美元(约合人民币13853亿元)IPO计划评估投资者需求,时间为9月12日至9月22日。

1900/1/1 0:00:009月13日,岚图汽车增资项目信息在上海联合产权交易所正式对外披露,本次增资为岚图汽车成立以来首次外部股权融资,将进一步优化岚图汽车股权结构,激发企业市场活力,加速国有企业体制机制改革进程。

1900/1/1 0:00:00据theverge9月13日消息,通用汽车旗下自动驾驶技术公司Cruise首席执行官凯尔沃格特(KyleVogt)表示,

1900/1/1 0:00:009月10日,中国汽车动力电池产业创新联盟(简称电池联盟)发布2022年8月份动力电池月度数据。8月,我国动力电池装车量278GWh,同比增长121,环比增长147,再创新高。

1900/1/1 0:00:00盖世汽车讯据外媒报道,在重组和寻找战略投资者的同时,汽车内饰供应商施耐德博士集团申请了破产,约有1400名在德国巴伐利亚州的员工受到了影响。

1900/1/1 0:00:00日前,特斯拉CEO埃隆马斯克在推特上发文炮轰燃油车称:“今天购买的燃油车的残值将比人们想象的低得多”。他认为:“不久之后,我们将以看待蒸汽机的方式看待燃油车。

1900/1/1 0:00:00